반응형

[uaf]

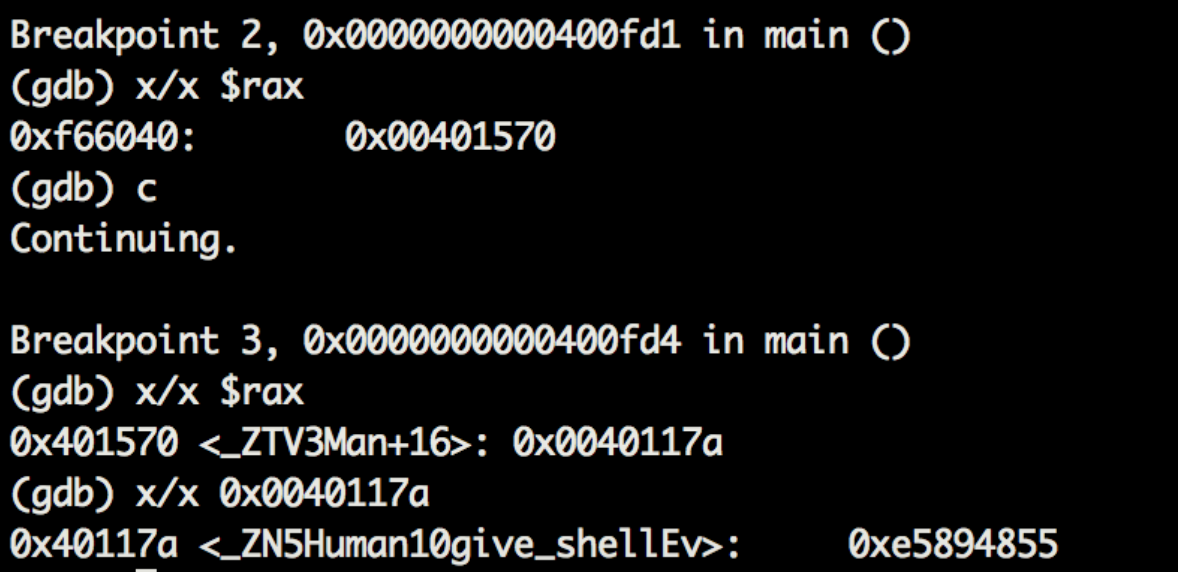

첫번째 분기분에 break를 걸고 쭉보면

0x0401570에 0x040117a가 있고

0x040117a는 give_shell() 함수입니다.

그리고 rdx=rax+8하고 함수를 호출하네요

그렇다면 rax = 0x041578을 호출하는 것입니다.!!

소스 코드에 2번 분기문을 활용하여 값을 넣으면됩니다.

gdb로 분석하면 값이 제가 할당한 만큼 메모리에 할당됩니다.

반응형

'Security > Pwnable' 카테고리의 다른 글

| pwnable.kr [Toddler's Bottle]->[coin] (0) | 2021.08.11 |

|---|---|

| pwnable.kr [Toddler's Bottle]->[cmd2] (0) | 2021.08.11 |

| pwnable.kr [Toddler's Bottle]->[cmd1] (0) | 2021.08.11 |

| pwnable.kr [Toddler's Bottle]->[lotto] (0) | 2021.08.11 |

| pwnable.kr [Toddler's Bottle]->[memcpy] (0) | 2021.08.11 |