반응형

wolfman -> darkelf 접속합니다.

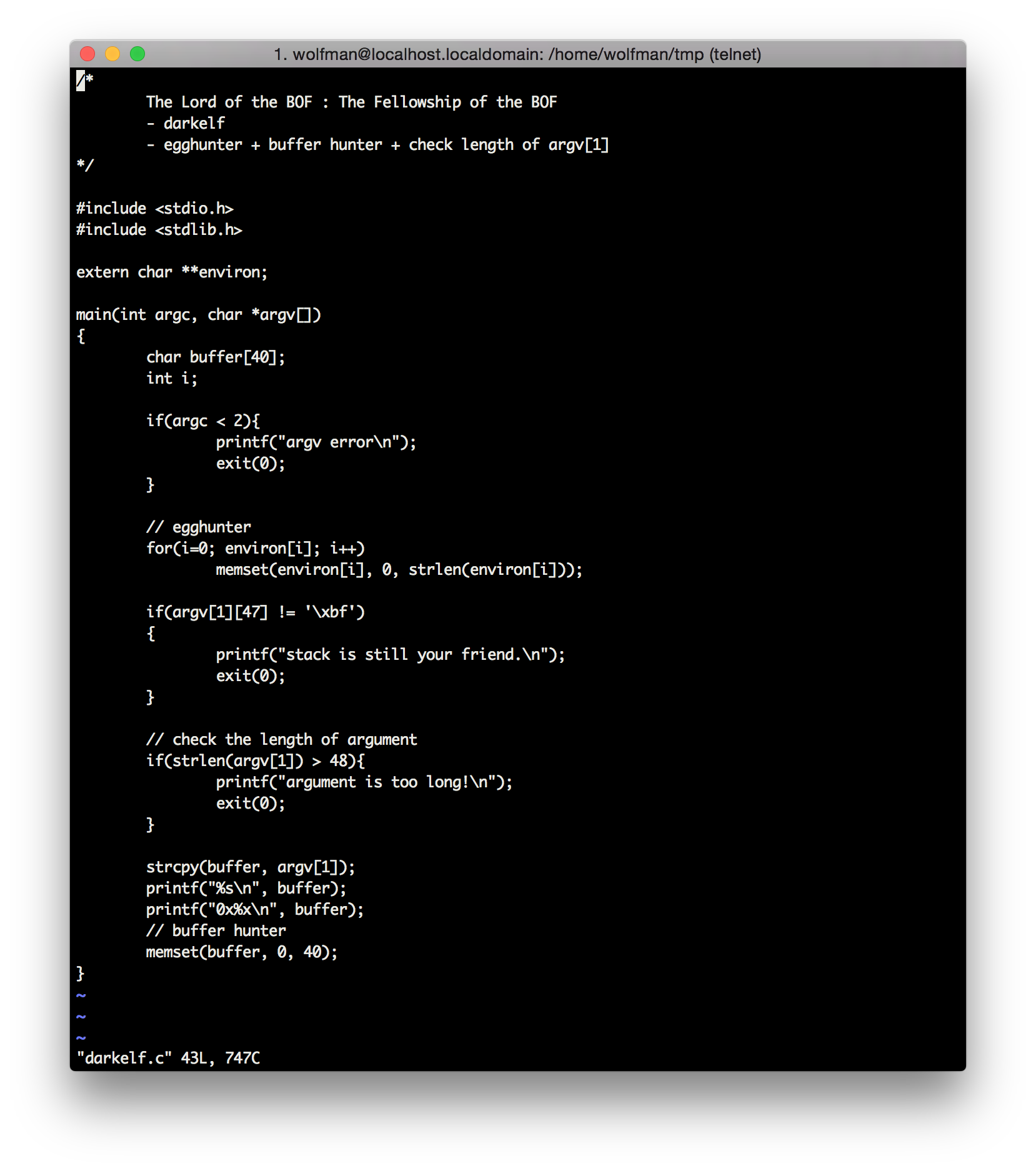

흠.. 에그헌터, 버퍼헌터, 그리고 argv[1]의 길이를 체크하네요

전까지 했던 exploit코드는 사용하지 못하네요

우선 메모리구조는 저번과 비슷할 것 같지만 그래도 한번더 확인하면

같군요

4 RET

4 SFT

44 BUFFERExploit 코드를 구상해봅시다.

우선 전 공격과 다르게 48바이트를 넘기면 안됩니다.

25바이트 쉘코드를 사용하므로 쉐코드를 argv[1]에 넣어주고 argv[1]의 주소를 리턴시켜주면 되겠네요

null(10) + shellcode(25) + null (9) + argv[1]_add

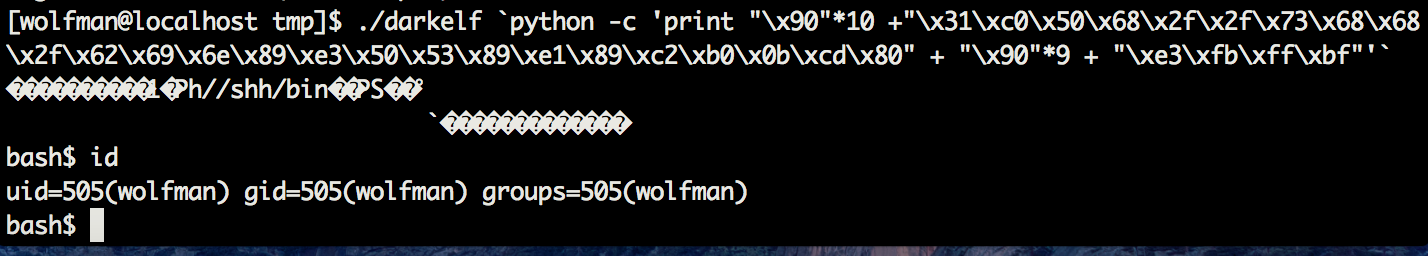

소스코드를 수정해서 argv[1]의 주소를 출력해줍니다.

아 실수로 argv[1]이 아니라 buffer의 주소를 출력했네요...

printf("0x%x",argv[1]); 을 입력하여 실행하면

0xbffffbe3 이라는 argv[1]의 주소를 알아낼 수 있습니다.

반응형

'Security > Pwnable' 카테고리의 다른 글

| LOB Level 8 orge (0) | 2021.08.09 |

|---|---|

| LOB Level 7 darkelf (0) | 2021.08.09 |

| LOB Level 5 orc (0) | 2021.08.09 |

| LOB Level 4 goblin (0) | 2021.08.09 |

| LOB Level 3 cobolt (0) | 2021.08.09 |